Oleh : Irwan / NIM. 1200143

Terhubungnya computer atau Local Area Network (LAN) ke internet, membuka potensi adanya lubang keamanan (security hole) yang tadinya bisa ditutup dengan mekanisme keamanan secara fisik. Ini sesuai dengan pendapat bahwa kemudahan mengakses informasi berbanding terbalik dengan tingkat keamanan sistem informasi itu sendiri. Semakin tinggi tingkat keamanan, semakin sulit untuk mengakses informasi (Sukmaaji, 2008).

Terhubungnya computer atau Local Area Network (LAN) ke internet, membuka potensi adanya lubang keamanan (security hole) yang tadinya bisa ditutup dengan mekanisme keamanan secara fisik. Ini sesuai dengan pendapat bahwa kemudahan mengakses informasi berbanding terbalik dengan tingkat keamanan sistem informasi itu sendiri. Semakin tinggi tingkat keamanan, semakin sulit untuk mengakses informasi (Sukmaaji, 2008).

Banyak sekali jenis ancaman masalah keamanan pada sebuah jaringan computer yang terhubung ke internet. Ada yang disebut dengan ancaman virus computer, Trojan, dan Worm. Ada lagi yang dikenal dengan sebutan security attack seperti : Denial of Service (DoS), Distributed Denial of Service (DDoS), Ping broadcast (smurf), Ping of Death, Sniffing Packet, Defaced, script kiddies, TCP/UDP syn Flood, dan Buffer Offerflow

Cracker, Hacker dan Lamer

Pelaku dari security attack dikenal dengan sebutan Cracker atau Hacker atau Lamer. Tiga sebutan ini berbeda pengertiannya. Cracker bersifat destruktif, seorang cracker bertindak dengan memanfaatkan kelemahan – kelemahan pada sebuah sistem keamanan jaringan computer atau software untuk melakukan tindakan kejahatan. Hacker adalah sebutan untuk mereka yang menggunakan keahliannya untuk melihat, menemukan, dan memperbaiki kelemahan pada sistem keamanan jaringan komputer atau software. Hasil pekerjaan seorang Hacker biasanya dipublikasikan secara luas, dengan harapan sistem keamanan atau software yang didapati memiliki kelemahan dalam hal keamanan, dapat segera diperbaiki. Batasan antara Cracker dan Hacker, sangat tipis, batasan ini ditentukan oleh etika, moral, dan integritas pelaku. Berbeda dengan Cracker dan Hacker, seorang Lamer biasanya memiliki pengetahuan yang sedikit tentang sistem keamanan jaringan computer dan pemrograman. Seorang Lamer menggunakan hasil temuan orang lain (Cracker atau Hacker) untuk melakukan tindak kejahatan.

Tool Untuk Uji Sistem Keamanan Jaringan Komputer

Stuart McClure dalam bukunya Web Hacking: Attack and Defence (2003), menyebutkan beberapa tool yang biasa dipakai oleh Hacker untuk menguji sistem keamanan suatu jaringan computer yang terhubung ke internet. Tool tersebut adalah :

1. Foundstone Superscan. Tool ini adalah pemindai port TCP, pinger, dan resolver untuk platform Microsoft Windows

2. Whisker, adalah tool pemindai kelemahan layanan HTTP yang dibuat dalam bahasa PERL

3. Stealth Scanner. Tool ini merupakan pemindai layanan Web / HTTP yang popular untuk platform Microsoft Windows. Tool ini bisa memeriksa kelemahan sebanyak 18.000 macam.

4. Nessus Scanner, adalah tool untuk memeriksa adanya kelemahan pada platform web popular seperti UNIX dan Microsoft Windows

5. NMAP. Adalah tool pemetaan jaringan yang sangat popular. Tool ini menyediakan dukungan terhadap layanan identifikasi TCP dan UDP, menggunakan teknik pemindaian multiple. Tool ini memiliki kegunaan tambahan yaitu untuk mengidentifikasikan sistem operasi pada remote dan pengidentifikasian RPC.

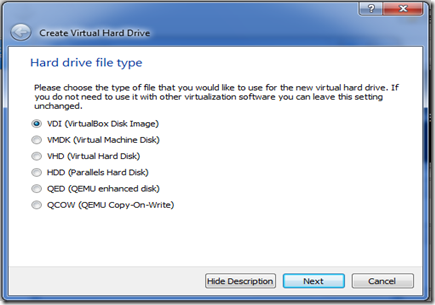

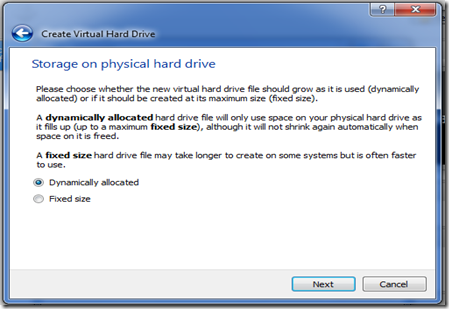

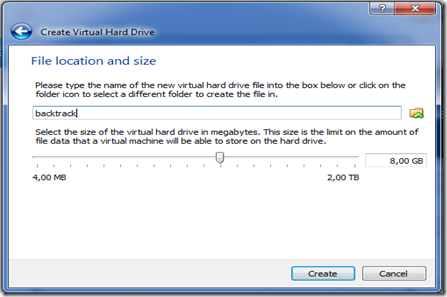

6. Backtrack, adalah tool pemetaan jaringan dan pemeriksaan celah keamanan (vulnerability) sebuah jaringan computer berbasis platform Linux.

7. Tool lainnya seperti :SATAN (Security Analysis Tool for Auditing Networks), SARA (Security Auditor’s Research Assistant), dan SAINT.

Semua Tool ini ibaratkan pedang bermata dua. Hacker menggunakannya untuk mencari adanya kelemahan dari sebuah sistem atau software, tetapi Cracker atau Lamer menggunakannya sebagai tool untuk mencari celah untuk melakukan perbuatan destruktif seperti: serangan (security attack), menyusup ke jaringan, masuk ke data base sistem, dan mencuri informasi penting dari data base tersebut.

——— *** ———

Tools keamanan pada Backtrack tidak hanya dapat diakses dari sheel prompt, tetapi sebenarnya Backtrack dirancang untuk digunakan secara grafis dengan Graphical User Interface yang dimilikinya. Semua tool keamanan didalam BackTrack terbagi atas 12 kategori, yaitu :

Tools keamanan pada Backtrack tidak hanya dapat diakses dari sheel prompt, tetapi sebenarnya Backtrack dirancang untuk digunakan secara grafis dengan Graphical User Interface yang dimilikinya. Semua tool keamanan didalam BackTrack terbagi atas 12 kategori, yaitu :